条件付きアクセスとはAzure AD上のアプリケーションへのアクセスがあった際、設定したポリシーの条件に合致したアクセスを拒否することができるAzure AD Premium P1 以上のライセンスで利用可能なセキュリティ機能です。

既に組織の要件に合わせて条件付きアクセスを設定されている企業様も多いと思いますが、設定に抜け漏れがあるとそこから攻撃を受け、情報漏洩や乗っ取りの原因になる恐れがあります。

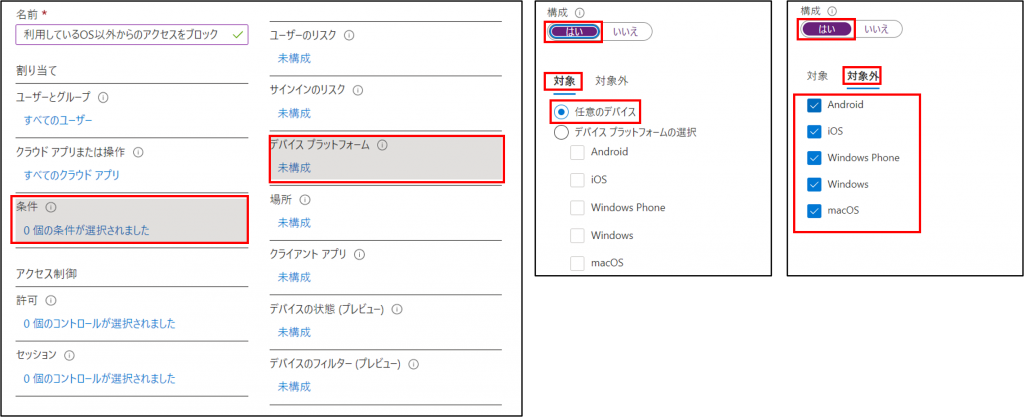

抜け漏れの原因の一例として、条件付きアクセスで指定できない OS があります。以下は条件付きアクセスのデバイスプラットフォーム(OS)を条件として指定する画面ですが、この一覧の中には Linux OS や Chrome OS などが存在しません。

つまり、デバイスプラットフォーム(OS)を条件として含める場合、このままではLinux OS、 Chrome OSは制御の対象に指定できないため、これらのOSから攻撃を受ける可能性があります。

条件付きアクセスで指定できないOSを制御対象とする(概要)

ですが、条件付きアクセスをうまく利用することで、指定できないOSを制御することが可能です。

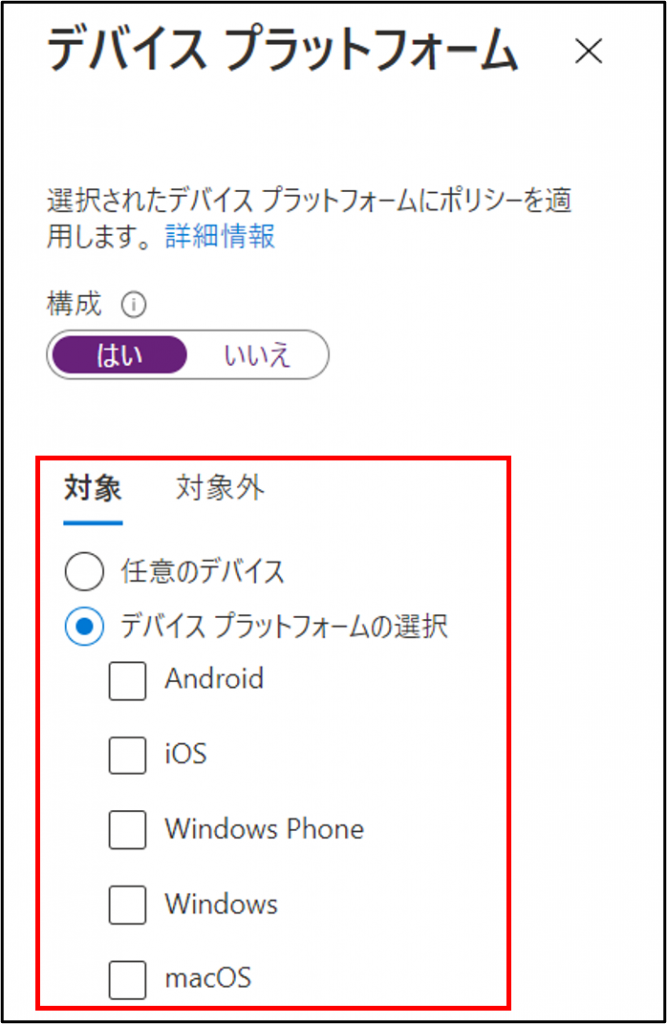

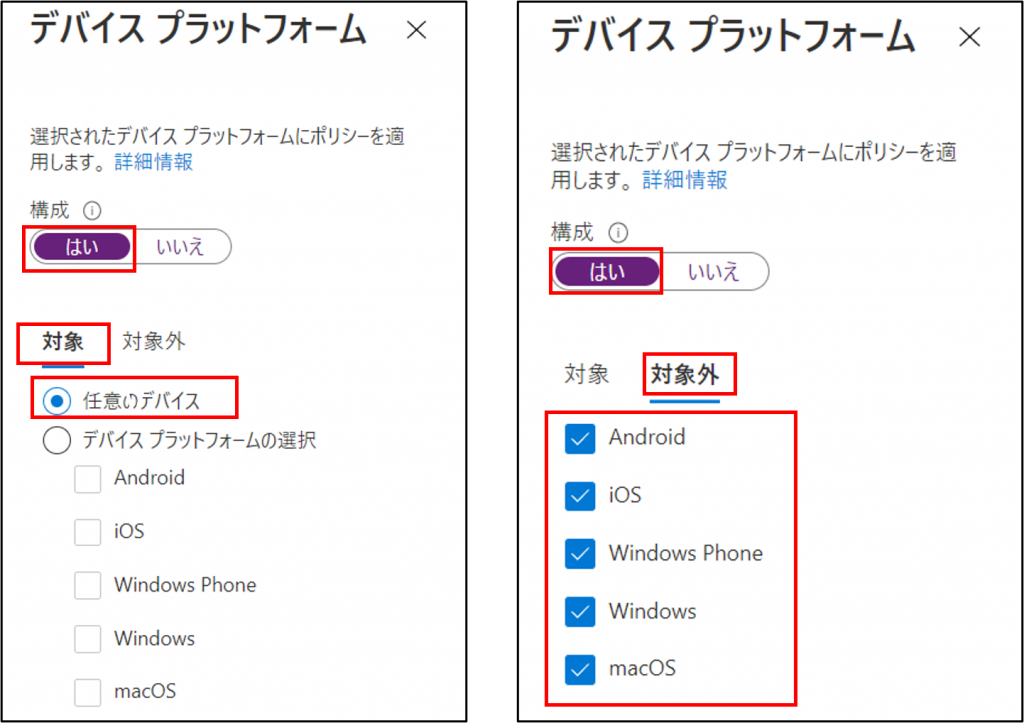

具体的には、次のように構成することで、Linux OS やChrome OS などを条件付きアクセスの制御対象とすることができます。

対象:任意のデバイス

対象外:Android , iOS , Windows Phone , Windows , macOS

この設定により、Linux OS やChrome OS に対して多要素認証の要求やアクセスブロックをすることができます。(指定できないOSのため、Linux OS / Chrome OSのルールを別々に作成する、といったことはできません)

※Windows Serverもアクセスブロックの対象となるため、お気を付けください。該当アカウントの除外やIP除外をお勧めします。

一般的には、指定できないOS を利用してMicrosoft 365 を利用する機会は少ないと思いますので、以下の例では完全にブロックをして攻撃を防ぐ方法例を記載します。

条件付きアクセスで指定できないOSからのアクセスをブロックする方法

上記の通り、Linux OSやChrome OSからの攻撃を防ぐためにも、業務でこれらのOSを利用していない場合はブロックすることを推奨します。

以下はその手順となりますので、組織の要件をご確認の上設定ください。

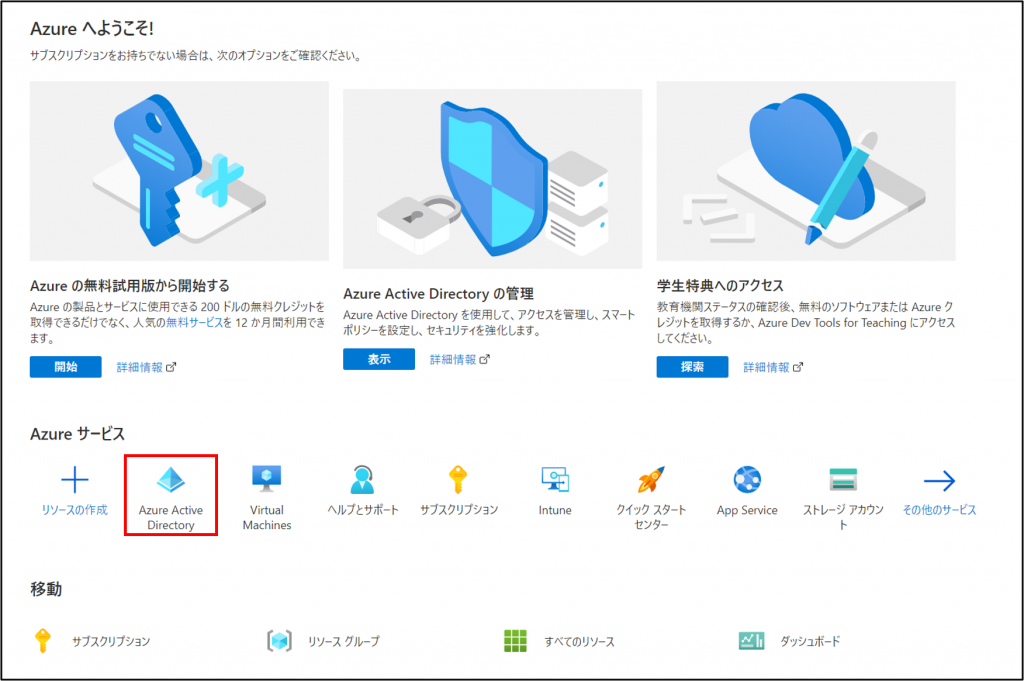

1.Azure portal(https://portal.azure.com)にアクセスします。

2.[Azure Active Directory]をクリックします。

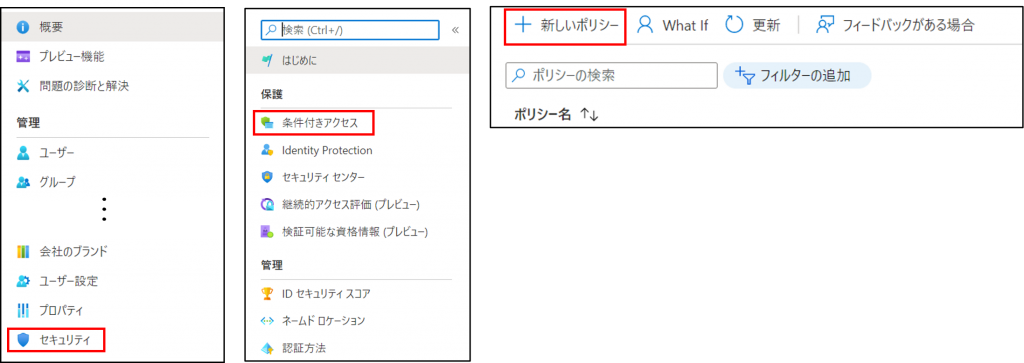

3.[セキュリティ]>[条件付きアクセス]>[+新しいポリシー]の順にクリックします。

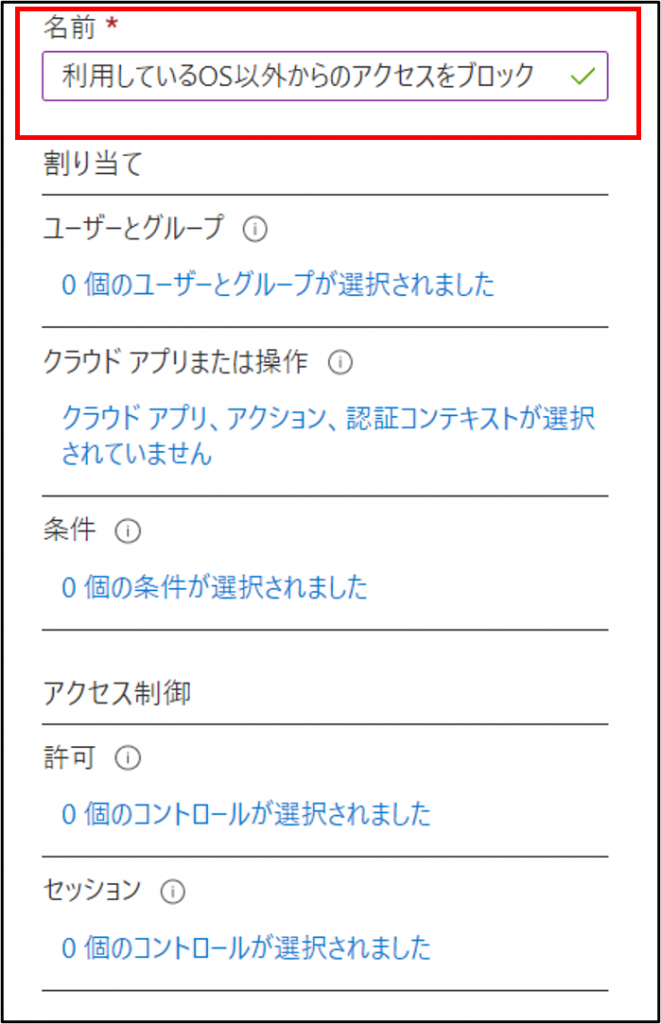

4.条件付きアクセスの設定画面にて、最初に任意の名前を設定します。

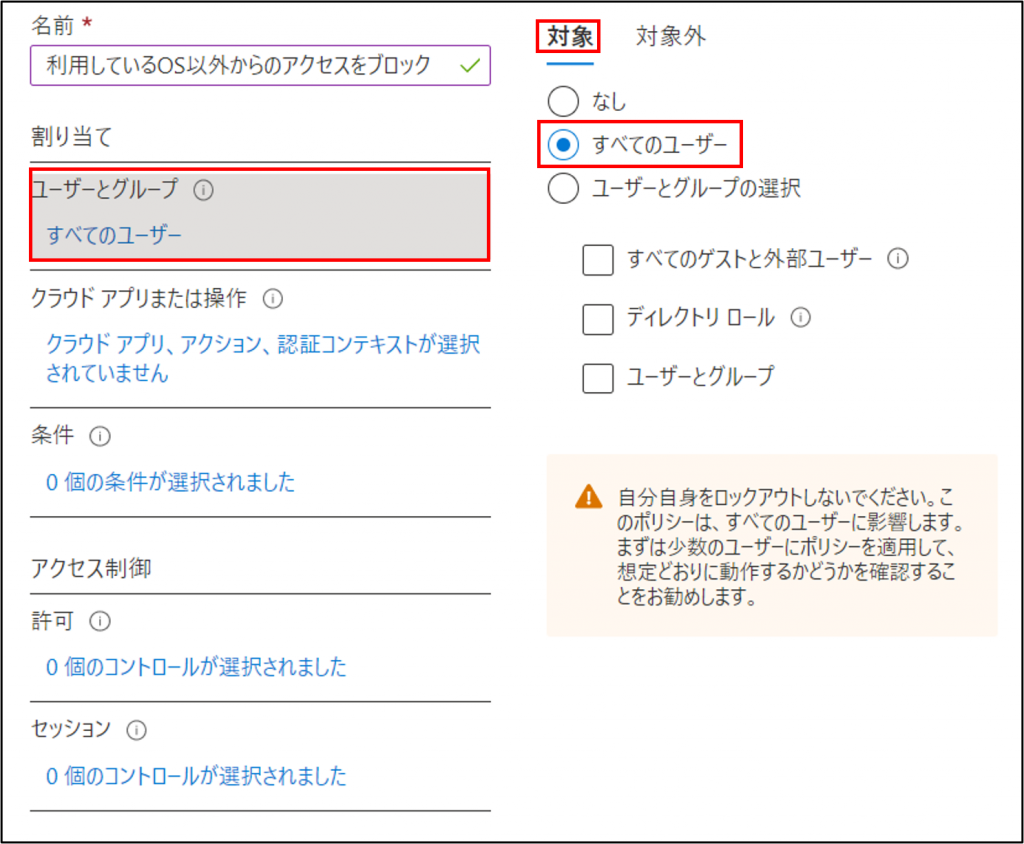

5.[ユーザーとグループ]にて、対象[すべてのユーザー]を選択します。

※対象外のユーザーを含める場合は[対象外]の項目から選択します。

| 2021/8/6 追記 「すべてのユーザー」のみの指定をした場合、この条件付きアクセスを作成できなくなりました。そのため、上画面の「対象外」タブから1名任意のユーザーを指定してください。ライセンスもロールもないユーザーがお勧めです。 2021/8/11 追記 本ポリシーにより、Windows Serverもアクセスブロックの対象になります。Windows ServerでMicrosoft 365の認証をしている場合は、対象アカウントの除外や社内IP除外等をご検討ください。 |

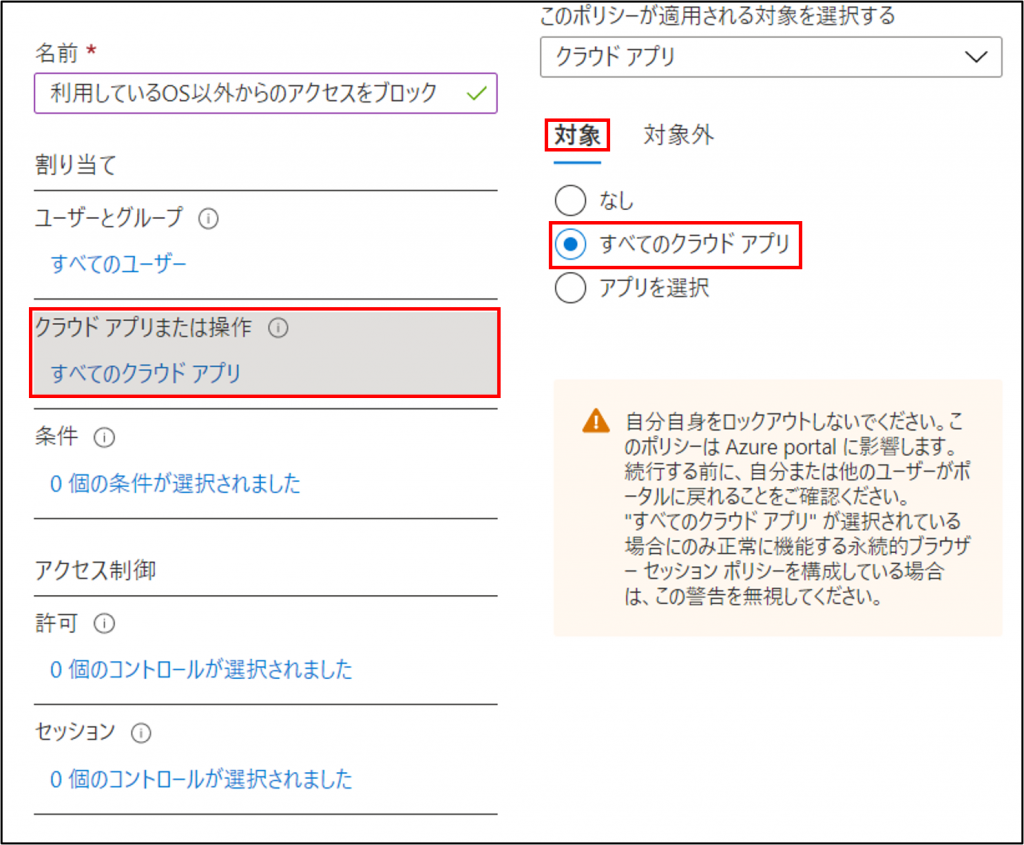

6. [クラウドアプリまたは操作]で[すべてのクラウドアプリ]を選択します。

7.[条件]>[デバイスプラットフォーム]で以下のように選択します。

対象:任意のデバイス

対象外:Android , iOS , Windows Phone , Windows , macOS

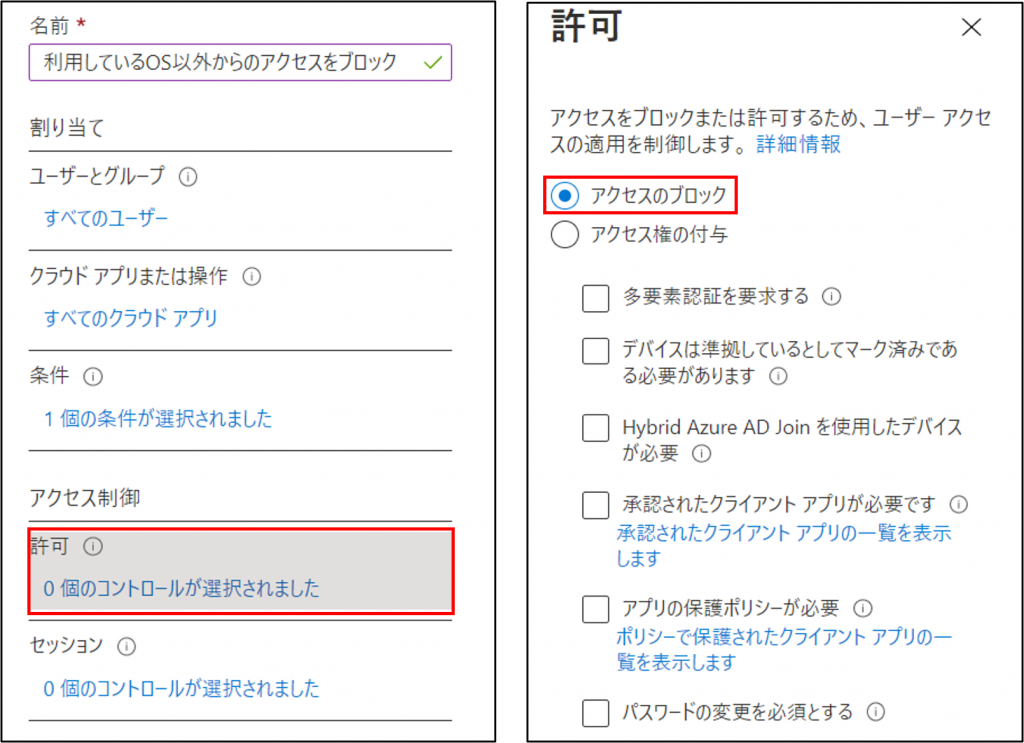

8.[許可]で[アクセスのブロック]を選択します。

最後に内容を確認し、問題なければポリシーの有効化を「オン」にして[作成]をクリックします。

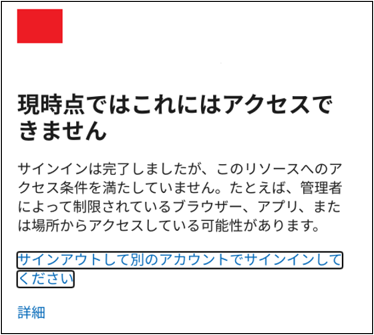

9.動作確認をしてみます。

ポリシーを作成した状態で、Linux OS やChrome OS から Office365 にアクセスすると、ブロックできることが確認できました。

[参考情報]レガシー認証ブロック

設定に抜け漏れがあるケースとして、レガシー認証というアクセス方法があります。

こちらも、本件同様にブロックすることが望ましいです。併せて設定をお勧めします。