Microsoft 社の方針で、2022年10月以降、レガシー認証(基本認証)が利用できなくなる予定です。理由としては、レガシー認証は多要素認証(MFA)をサポートしていないプロトコルのため、不正アクセスを受ける可能性が高いためです。

Basic Authentication and Exchange Online – September 2021 Update – Microsoft Tech Community

また、2022年初頭には、 ランダムでテナントを選び、最大48時間レガシー認証のブロックを行うテストを行う事が決まりました 。

※2022年初頭のレガシー認証ブロックから回避する方法はこちらの記事をご覧ください。

現在、レガシー認証を使っている場合は、無効化に備え先進認証に切り替えるなどの対策が必要ですが、まずはどのレガシー認証を利用しているかを把握することが重要です。そこで、当記事ではレガシー認証の利用状況を確認する方法を解説します。

レガシー認証の利用状況を確認する手順

Azure AD のサインインログより、レガシー認証の利用状況を確認可能です。Azure AD P1/P2 ライセンスをお持ちの方は最大30日、お持ちではない方は最大7日間にさかのぼって利用状況を確認できます。

(1) Azure ポータル にサインインします。

(2) [Azure Active Directory]-[サインイン ログ]をクリックします。

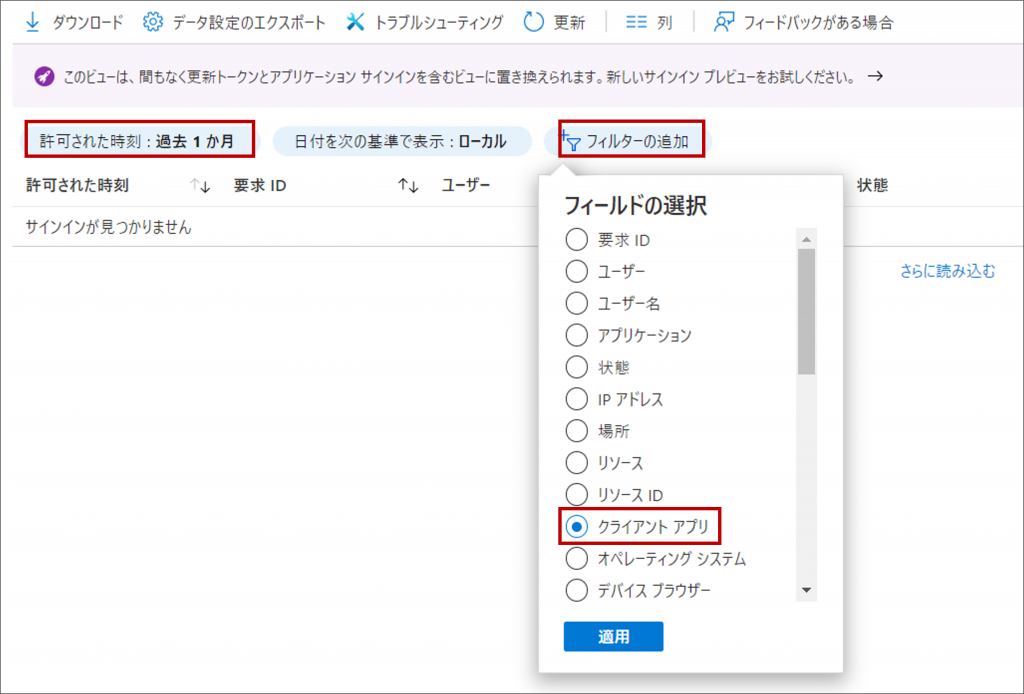

(3) [許可された時刻]を”指定できる最大期間(※)”にします。また、[フィルターの追加]で「クライアントアプリ」にチェックを入れて[適用]をクリックします。

※Azure AD P1/P2 ライセンス保有の場合は最大30日、保有してない場合は7日間を指定可能です。

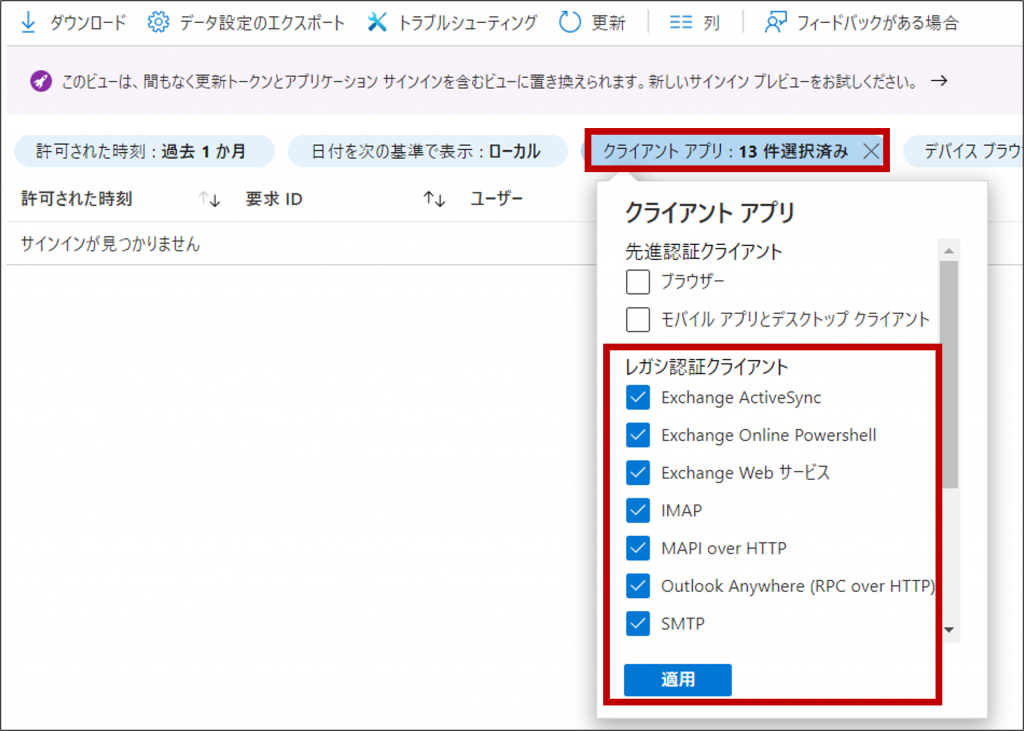

(4) [クライアントアプリ]をクリックし、レガシ認証クライアント欄の全項目にチェックを入れ、[適用]をクリックします。

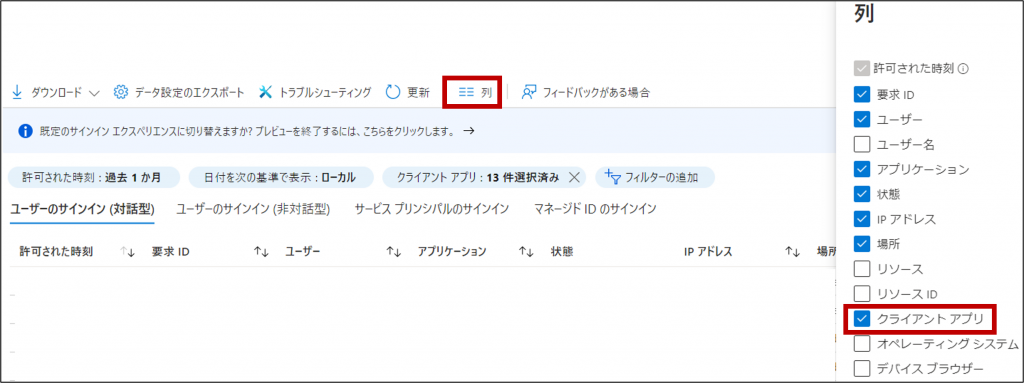

(5) [列]をクリックし、「クライアントアプリ」にチェックを入れて[保存]をクリックします。

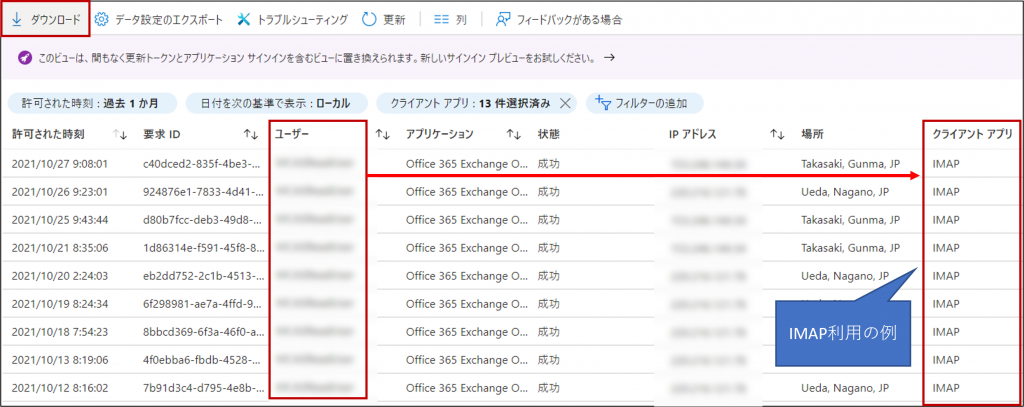

(6) 表示される結果から、どのユーザーがどのレガシー認証を利用しているか確認できます。また、[ダウンロード]からjson形式/csv形式でログをダウンロードすることもできます。

[参考] レガシー認証の種類

レガシー認証の種類は、以下マイクロソフト公式ページよりご確認いただけます。

以上にて、現在利用しているレガシー認証の利用状況を可視化可能です。2022年に向けて、先進認証の切り替えをご検討ください。

サードパーティ製システムやサービスのメール送受信機能がIMAP、POP、EWS等を利用し、Microsoft 365 アカウントを使用されている場合は該当ベンダーに先進認証対応が可能かご確認することを推奨いたします。

2022年初頭のレガシー認証ブロックから回避する方法はこちらの記事をご覧ください。