近年、サイバー攻撃はますます高度化・巧妙化しており、企業や組織のID(アイデンティティ)セキュリティの重要性が増しています。こうした進化する脅威から顧客を守るため、Microsoft は対策を強化しており、その一環として「Microsoft マネージドポリシー」と呼ばれる条件付きアクセスポリシーが、特定の条件に合致するテナントに対して自動で追加されるようになりました。

この度、新たに2つの Microsoft マネージドポリシーが追加されることが発表され、対象となるテナントに随時適用が始まっています。

本記事では、このポリシーが作成されるテナントの条件や、ポリシーの概要についてご紹介します。お使いのテナントにおいてどのような対応が必要になるか確認する際の参考になれば幸いです。

新たに作成されるポリシーの概要

新たに自動作成されるポリシーは以下の2つです。

ポリシー1:デバイスコードフロー認証をブロックするポリシー

ポリシー2:レガシー認証をブロックするポリシー

条件付きアクセスポリシーの一覧において、タグが「MICROSOFT マネージド」の表記となっているものが、自動で作成されたポリシーです。

例えばポリシー1は以下のように表示されます。

ポリシーが作成される時期

2025 年 2 月から順次自動作成が開始されます。

ただし、各テナントの具体的な作成日時は不明のため、適宜確認の必要があります。

ポリシーが作成されるテナントの条件

ポリシー1は、過去 25 日間デバイスコードフローを使用していないテナントに対して導入されます。

ポリシー2は、現時点で条件が確認できないため、すべてのテナントが対象の可能性があります。

ポリシーが自動作成された時の影響

ポリシーは「レポート専用」で作成されますので、自動作成された時点では、特にテナントやユーザーに対する影響はありません。

「レポート専用」は「オフ」と同等の状態です。ポリシーが「オン(適用)」の場合に、ユーザーのサインインに影響があるかどうか確認するための機能です。

しかし、「レポート専用」の状態を維持した場合、ポリシーが作成されてから 45 日を経過すると自動で「オン」へ変更されますので注意が必要です。

具体的なポリシーの内容

それぞれの Microsoft マネージドポリシーの内容は以下の通りです。

ポリシー1:デバイスコードフロー認証をブロックするポリシー

ユーザーがキーボードやブラウザを使えないデバイス(例:スマートテレビ、IoT デバイス、プリンターなど)で安全にログインするためのデバイスコードフロー認証をブロックします。

デバイスコードフロー認証を利用しているかどうかは、サインインログで確認することができます。

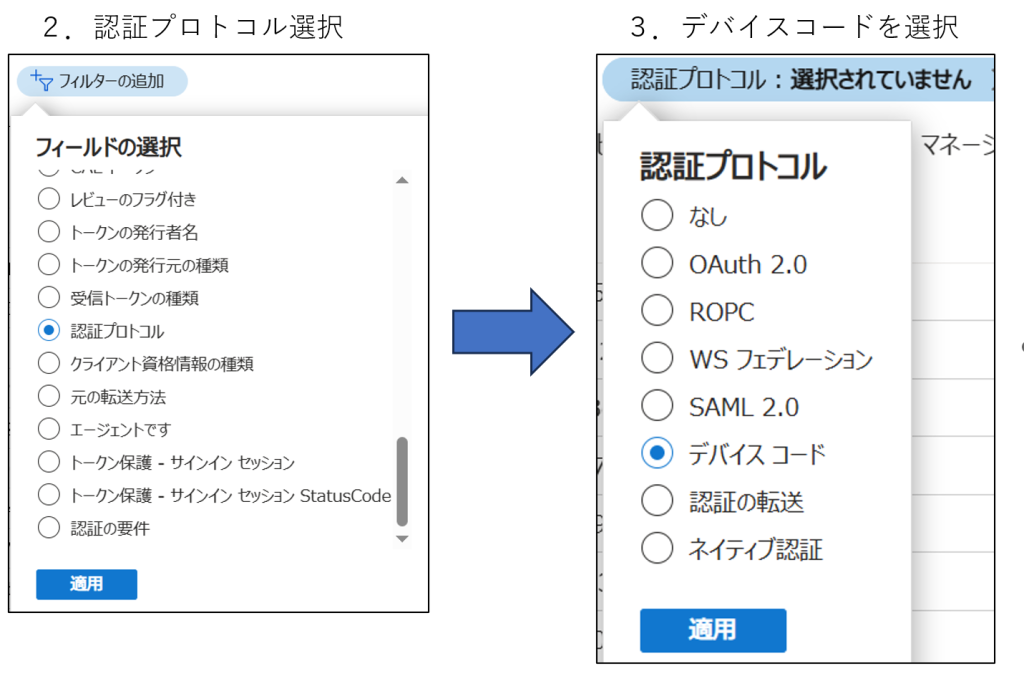

【確認手順】

1.Enter ID サインインログへアクセスします。(https://portal.azure.com/#view/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/~/SignIns)

2.画面上部の [フィルターの追加] > 認証プロトコルを選択し [適用] をクリックします。

3.認証プロトコル一覧から [デバイスコード] を選択し、[適用] をクリックします。

ポリシー2:レガシー認証をブロックするポリシー

多要素認証のような先進認証をサポートしていない、POP、SMTP、IMAP、MAPI などのレガシー認証をブロックします。

こちらも、サインインログにて利用状況を確認することが可能です。

確認方法については、当社のブログ記事をご確認ください。

レガシー認証の利用状況を確認する方法 | Livestyleクラウドサービス

作成されたポリシーへの対処

テナントの運用状況により判断が異なると思いますので、ポリシーを利用する場合/利用しない場合、それぞれの対処についてご案内します。

A. ポリシーを利用する場合

自動作成された内容のままで良ければ、手動で「オン」にすることが可能です。もしくは自動で有効になるのを待っても問題ありません。

なお、一部ユーザーやグループをポリシーの対象外にしたい場合は、ポリシーの編集から設定することが可能ですが、それ以外の項目はポリシーの有効化を除き編集は出来ませんのでご留意ください。

B. ポリシーを利用しない場合

ポリシーが自動で有効となる前に手動で無効へ変更します。

「ポリシーを削除すれば良いのでは…?」と疑問がわくことと思いますが、Microsoft マネージドポリシーは、残念ながら削除することができません。

そのため、ポリシーを利用しない場合は無効へご変更ください。