あっという間に 1 年が過ぎ、2022 年となりました。新たな変異種の流行も気になりますが、2022 年は少しずつでも新型コロナ流行前の世の中に近づけば良いですね(と思っていたら、オミクロン株が流行ってきてしまいました)。

さて、年も変わったところで、今回は改めて Microsoft 365 のセキュリティに関する製品について機能概要をまとめてみました。

他の記事を見ていて、よく知らないセキュリティ単語が出てきたときなどにご活用ください。

目次

- Azure ActiveDirectory (Azure AD)

- Intune

- Microsoft Defender for Office 365 (旧 Office365 ATP)

- Microsoft Information Protection (MIP)

- Microsoft Defender for Cloud Apps (旧 MCAS)

- Microsoft Defender for Endpoint (旧 Defender ATP)

※詳しい内容については、リンク先の Microsoft 公開情報をご覧ください!

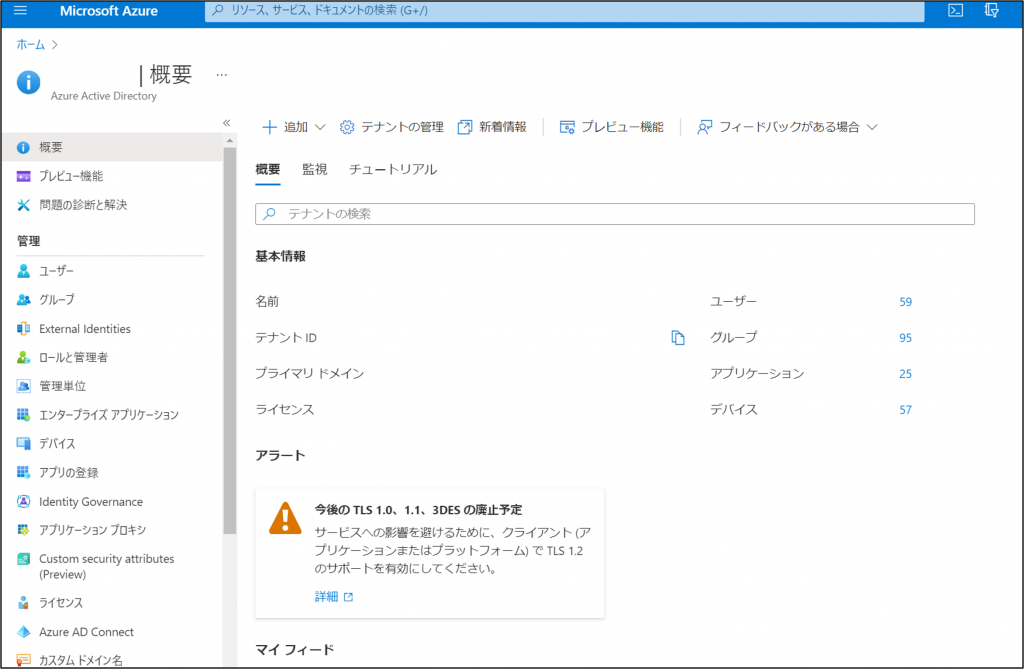

Azure Active Directory (Azure AD)

皆さんのアカウントを管理し、資格情報(ユーザー名とパスワード)のセキュリティを保護する Microsoft 365 には欠かせない製品です。

従来の オンプレミス Active Directory と同じようにユーザーの認証機能があるのはもちろん、Microsoft 365 以外のアプリケーションや社内のWebアプリとも連携できる点が特徴です。

例えば、Salesforce といった SaaS へのアクセスをMicrosoft 365 のアカウントで利用可能、沢山のIDとパスワードを管理する手間を省くことができます。

また、アプリケーションにアクセスするための条件(社内のみアクセス許可、多要素認証実施でアクセス許可など)を設定することが出来る「条件付きアクセス」や、リスクベースの認証(普段とは異なる場所からのアクセスをした場合にブロックするなど)ができるIdentity Protection といった機能もあります。

Azure AD は、こんな方にオススメです!

・Microsoft 365 のある製品へアクセスできる人や環境を制限したい!

・Salesforce へのアクセスを Azure AD のアカウントで行いたい!

・ユーザーのサインイン(利用)状況を確認したい!

参考情報:https://docs.microsoft.com/ja-jp/azure/active-directory/fundamentals/

Intune

PC やスマートフォンといったデバイスを管理する機能です。大きく2つの機能に分けられます。

◆モバイルデバイス管理(MDM)

PC・スマートフォンに対してディスクの暗号化やウイルススキャンの時間設定といった様々なデバイスの制限を加える機能。

◆モバイルアプリケーション管理(MAM)

アプリケーションの配布や利用アプリケーションの可視化を行う機能。また組織内ファイルの外部漏洩防止。

MDMはオンプレミス Active Directory のグループポリシーをイメージするといいですね。ADが無い環境でもデバイスの制限ができるのが Intune の強みです。

また、デバイスを紛失した際などは、遠隔でワイプ処理(初期化)をしたり、位置情報を検索することも可能です。

Intune は、こんな方にオススメです!

・会社管理のデバイスを一元管理/制限したい!

・デバイスにアプリケーションを一斉配布したい!

・万一の際にデバイスの初期化ができるようにしたい!

参考情報:https://docs.microsoft.com/ja-jp/mem/intune/fundamentals/

Defender for Office 365(旧 Office 365 ATP)

電子メールのフィルタリングサービスで、フィッシング/マルウェアメールを使った攻撃から組織を保護する機能です。

Microsoft 365 に関わっている方だと EOP(Exchange Online Protection)と何が違うの?と思うかもしれません。端的に言えば、EOPが既知の攻撃に対応する機能であるのに対して Defender for Office 365 は未知の攻撃にも対処ができる機能となります。

主な機能は大きく3つです。

◆フィッシングメール対策

メール内にあるURLをクリックした際に事前に不審なサイトではないかをAIがチェックする機能です。資格情報を盗むようなサイトの場合はアクセスをブロックしたり、警告画面を表示したりすることができます。

◆マルウェアメール対策

添付ファイルを受信する際、トレイに届く前にAIが事前にファイルを開き、不審な動きをしないかをチェックする機能です。不審とマークされた場合は添付ファイルだけ受信させないといった制御も可能です。

◆なりすまし対策

例えば「livestyle」 に似ている文字列「1ivestyle」など、メールアドレスの偽装を検知したメールの受信を回避する機能です。

なお、 Defender for Office 365 は機能拡充が進んでおり、メール以外でも、Word / Excel / PowerPoint / Teams 等に利用可能です。

Defender for Office365 は、こんな方にオススメです!

・高度なフィルタ条件を加えて受信トレイに届くメールを減らしたい!

・メールで送付されてきた添付ファイルや URL が安全であるかどうか知りたい!

・協力会社に似せたドメインからのメールをブロックしたい!

参考情報:https://docs.microsoft.com/ja-jp/microsoft-365/security/office-365-security/?view=o365-worldwide

Microsoft Information Protection (MIP)

仮に様々なセキュリティ機能が突破されてデータが漏洩してしまった場合、または社内の悪意あるユーザーがデータを持ち出してしまった場合などに最後の砦となる機能です。

会社が定めた機密情報の種類に応じた「ラベル」というものを付与して、ファイルにアクセス権を持たす機能です。例えば、社外秘のデータが漏洩したとしても、ラベルが付与されていれば、開くことを禁止することができます。他にも印刷禁止にしたり、USBへの持ち出し/SaaSへのアップロードをブロックといった制御も可能です。

端的に言うと、今まで資料の1ページ目に「社外秘!」や「Confidential」とだけ書いてあって、扱いはユーザー任せになっていた資料をシステム的に制御することができます。

また、ラベルの付与はキーワードを指定できます。社外秘というキーワードを指定すれば、「社外秘」という文字列があるファイル全てに自動ラベリングすることが可能です。※過去に作成したファイルでもラベルを付けることができます。

更に、機密情報のファイルが外部に漏れたときに、今そのファイルがどこにあるのか、そのファイルへのアクセス権を今からはく奪するといった事もできます。

MIP は、こんな方にオススメです!

・機密性の高いファイルの編集や閲覧できる人を制限したい!

・自動的に機密性の高いファイルとマークしたい!

・万一外部に漏洩したときに、そのファイルのアクセス権をはく奪できるようにしたい!

参考情報:https://docs.microsoft.com/ja-jp/azure/information-protection/

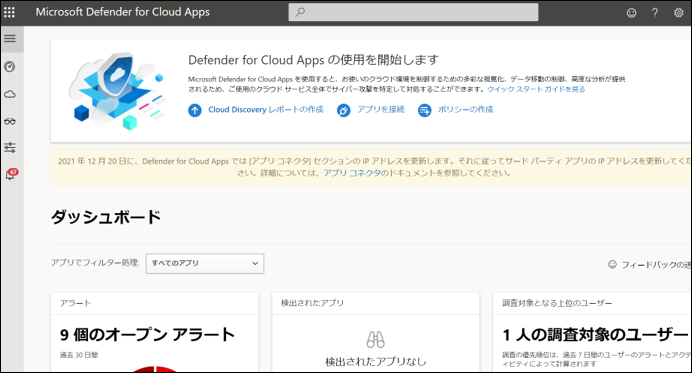

Microsoft Defender for Cloud Apps (旧 MCAS)

企業で利用されている SaaS アプリの可視化をはじめ SaaS へのアクセス制御、アラート通知などクラウドアプリに対する制限が可能な機能です。

Google Workspace (G Suite) や Salesforce といったように Microsoft 365 以外の SaaS の監視ができるのが特徴です。企業が許可していないアプリ(シャドーIT)を可視化し、是正をするのに一役買います。

企業が許可してない SaaS として、アクセスを遮断することも可能です。また普段ではありえないデータ量のアップロード等で管理者にメール通知することもできます。会社に不満を持って退職されるユーザーは大量データの持ち出しをする可能性もありますので、内部のコンプライアンス対策にも活用出来る機能となります。

MDCA は、こんな方にオススメです!

・会社が認めていないクラウドアプリを可視化したい!

・現在利用しているクラウドアプリを制限したい!

・ユーザーが普段と違う操作や利用がないか確認したい!

参考情報:https://docs.microsoft.com/ja-jp/defender-cloud-apps/

Microsoft Defender for Endpoint (旧 Defender ATP)

デバイスのマルウェア感染した場合の対処や感染リスクを可視化できるエンドポイント特化の機能です。

マルウェア感染といえば Windows Defender を思い浮かべると思いますが、Windows Defender は主に既知のマルウェアの事前防御を目的にしています。

対して Microsoft Defender for Endpoint は 未知のマルウェアが Windows Defender を回避してしまった場合に対処する機能となります。

自動対処の設定をすることにより、未知のマルウェアを検知したタイミングと同時に隔離する といった対処が可能であるため、システム管理者の負担を軽減できるのがポイントです。

また、デバイス内の OS や利用しているアプリの脆弱性一覧を可視化することも可能です。脆弱性を狙った攻撃の発生状況も見ることで、いち早くUpdateするべきアプリを特定することができたりします。

他にも、リモートでデバイスにアクセスをしてログを取ったり、感染時にネットワークからデバイスを隔離をしたり、特定のイベント発生時にアクションを起こすことができるなど大変便利な機能になります。

Microsoft Defender for Endpoint は、こんな方にオススメです!

・OS やアプリのバージョンや脆弱性を確認したい!

・デバイスへの脅威をリアルタイムで監視&対処したい!

参考情報:https://docs.microsoft.com/ja-jp/microsoft-365/security/defender-endpoint/?view=o365-worldwide

ひとまず、主要な製品を紹介してみました!

簡単な紹介でしたが、もしセキュリティについて導入や強化を検討されておりましたら、より詳しくご案内させていただきますので、気軽に弊社までご相談ください!