パスキーとは?

パスキーはコンピュータやスマートフォンに保存されている認証情報(FIDO:Fast IDentity Online)で、オンラインアカウントのロックを解除するために使用されます。パスキーは、公開鍵の暗号化技術を使用して、サインインをより安全にします。認証情報を所有していることの証明は、デバイスのロックを解除したときに行われます。

※ オンラインアカウントには、例えば Microsoft 365 アカウントがあります。

※ FIDO 認証は、FIDO Alliance という団体によって開発された、公開鍵暗号に基づくグローバルな認証標準です。

パスキーの利点

昨今、強力なパスワードだけで ID を安全に守ることはとても難しくなっています。そのため、可能な限り MFA(多要素認証)を使用することが推奨されています。しかし、より多くのユーザーが MFA を採用するようになると、攻撃者も新たな方法を用います。攻撃者は、中間者攻撃やソーシャルエンジニアリング(人の心理や行動の隙をついた攻撃手法)を使用して、ユーザーを騙して MFA リクエストを承認させ、資格情報を盗み取ることができます。

ここで、パスキーが有用となります。パスキーは強力でフィッシング耐性のある認証方法であり、特定のアプリやウェブサイトに関連付けられた一意の暗号化キーのペアです。偽のウェブサイトやアプリで使用されることを防ぐことができます。

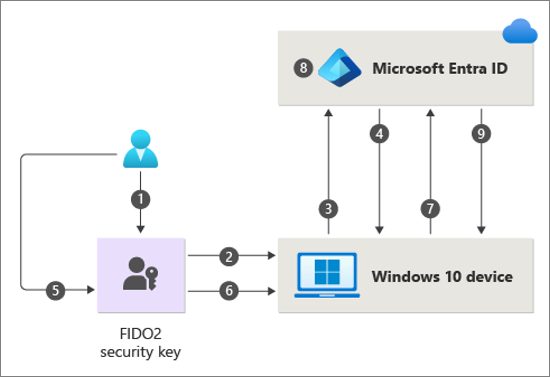

パスキー(FIDO2)を使ったサインインプロセス

- ユーザーは、FIDO2 セキュリティ キーをコンピューターにプラグインします。

- Windows で FIDO2 セキュリティ キーが検出されます。

- Windows から認証要求が送信されます。

- Microsoft Entra ID が nonce(認証プロセスで一度だけ使用されるランダムな値)を返します。

- ユーザーはジェスチャを完了して、FIDO2 セキュリティ キーのセキュリティで保護されたエンクレーブに保存されている秘密キーのロックを解除します。

- FIDO2 セキュリティ キーでは、秘密キーを使用して nonce に署名されます。

- 署名された nonce を含むプライマリ更新トークン (PRT) のトークン要求が Microsoft Entra ID に送信されます。

- Microsoft Entra ID で、FIDO2 公開キーを使用して署名済みの nonce が検証されます。

- Microsoft Entra ID から PRT が返され、オンプレミスのリソースにアクセスできるようになります。

Microsoft Entra でパスキーを使用する

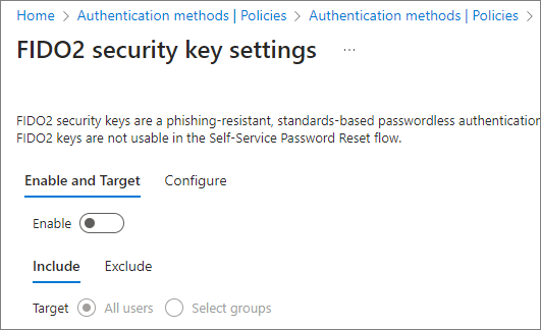

1.管理者アカウントにて Entra 管理センターにアクセスし、「認証方法ポリシー」で「FIDO2 セキュリティ キー」方法を有効にします。その後、管理者は含めるユーザーやグループを指定する必要があります。

参考情報:組織のパスキーを有効にする (プレビュー) – Microsoft Entra ID | Microsoft Learn

2.ユーザーはパスキーを使用するために、Microsoft Authenticator アプリを登録する必要があります。登録中に公開鍵と秘密鍵が生成されます。

3.パスキーを使用して Microsoft 365 アカウントにサインインする準備が整います。

要件

Microsoft Entra でパスキーを使用する場合の要件は以下の通りです。

- Microsoft Entra 多要素認証 (MFA)

- 互換性のある FIDO2 セキュリティ キー、または、 Microsoft Authenticator

- パスキー (FIDO2) 認証をサポートするデバイス Microsoft Entra joined(推奨:Windows 10 バージョン 1903 以降)

- Microsoft Entra Hybrid joined(必須:Windows 10 バージョン 2004 以降)

これらの設定の導入をご検討中の場合や、様々なセキュリティの強化についてご興味のある場合は、お気軽にお問い合わせください。