Microsoft Entra ID P2 相当のライセンスを保有している場合、Microsoft Entra ID Protection が利用可能であり、 この Microsoft Entra ID Protection には以下のような機能があります。

- 不審アクセスの検知(匿名 IP からのアクセス、ありえない移動等の通知)

- ダイジェストメール(1か月間で不正と思われるアクセスの件数を通知)

- リスクポリシーによる不正サインインの未然防止(不審アクセス時のパスワードリセット、多要素認証要求等)

これらの機能のうち、「リスクポリシーによる不正サインインの未然防止」が2026年10月1日に Microsoft Entra ID Protection から廃止されることとなりました。 且つ当該ポリシーを構成済みの環境では手動で条件付きアクセスに移行する必要があります。

参考情報:リスク ポリシー – Microsoft Entra ID Protection | Microsoft Learn

条件付きアクセスへの移行方法

移行方法は以下リンク先に手順が記載されています。

条件付きアクセスでのユーザー リスク ポリシー

条件付きアクセスのサインイン リスク ポリシー

条件付きアクセスへの移行例

本記事では、参考までにサインインリスクポリシーを条件付きアクセスで構成する手順を以下に記載します。

1.グローバル管理者等の権限を持ったアカウントで以下サイトにアクセスします。

Identity Protection – Microsoft Entra 管理センター

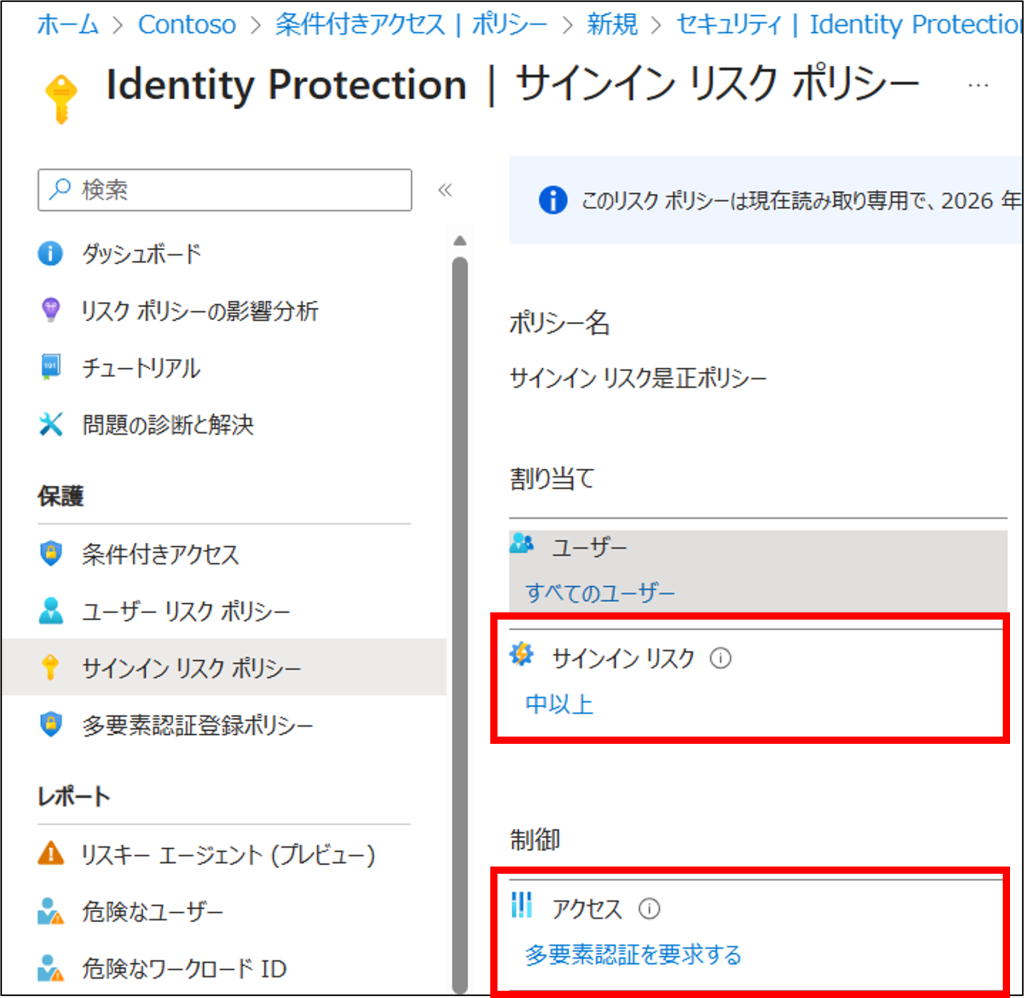

サインインリスク欄と、アクセス欄の設定値をメモします。

2.グローバル管理者等の権限を持ったアカウントで以下サイトにアクセスします。

条件付きアクセス – Microsoft Entra 管理センター

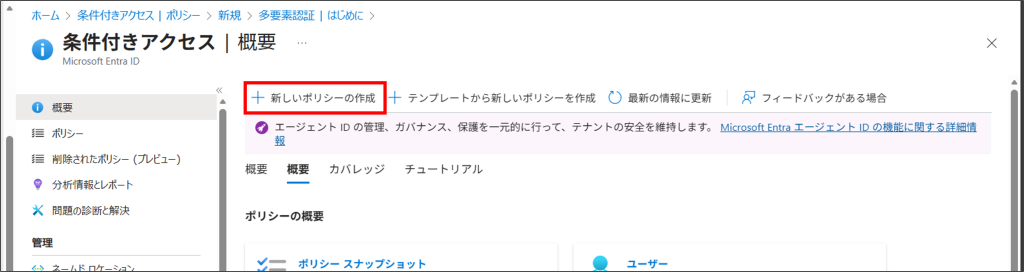

3.「+新しいポリシーの作成」をクリックします。

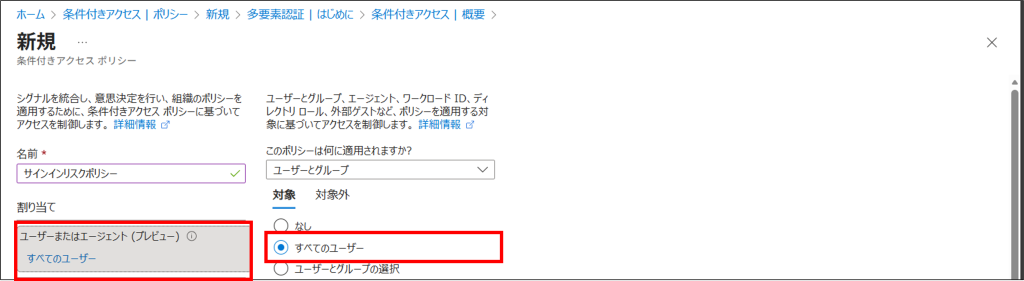

4.名前欄に任意の名前(例:サインインリスクポリシー)を入力します。

5.「ユーザーまたはエージェント (プレビュー)」から、「すべてのユーザー」を選択します。

※必要に応じて対象外タブから組織の緊急アクセス用または非常用アカウントを選択します。

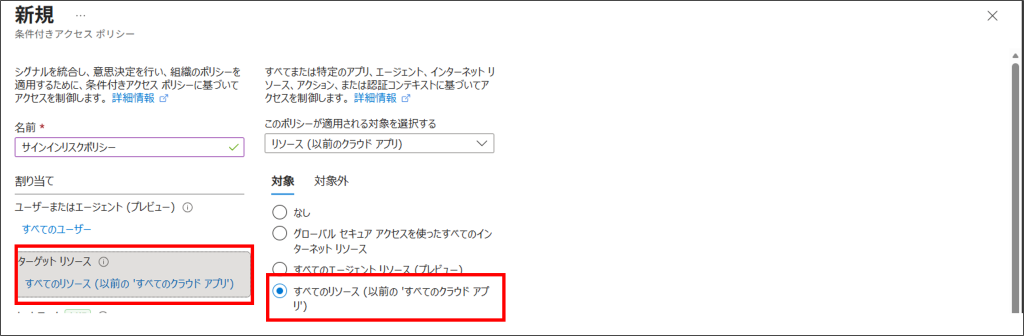

6.「ターゲットリソース」から、「すべてのリソース」を選択します。

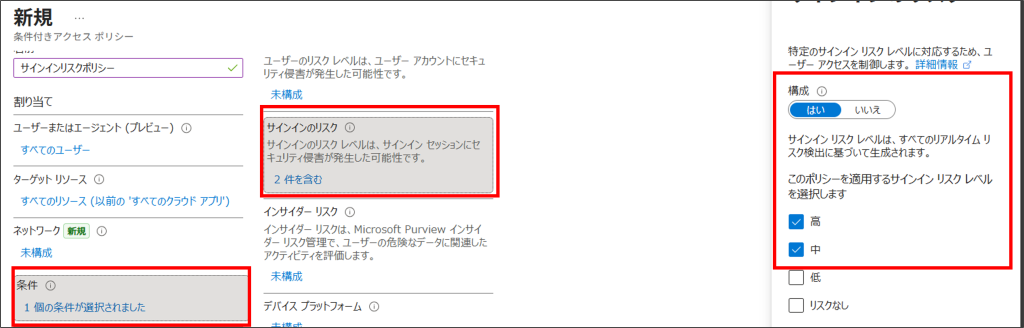

7.「条件」-「サインインのリスク」から、構成欄を「はい」に変更します。

このポリシーを適用するサインイン リスク レベルを選択します欄に、①でメモしたサインインリスクの値を選択します。

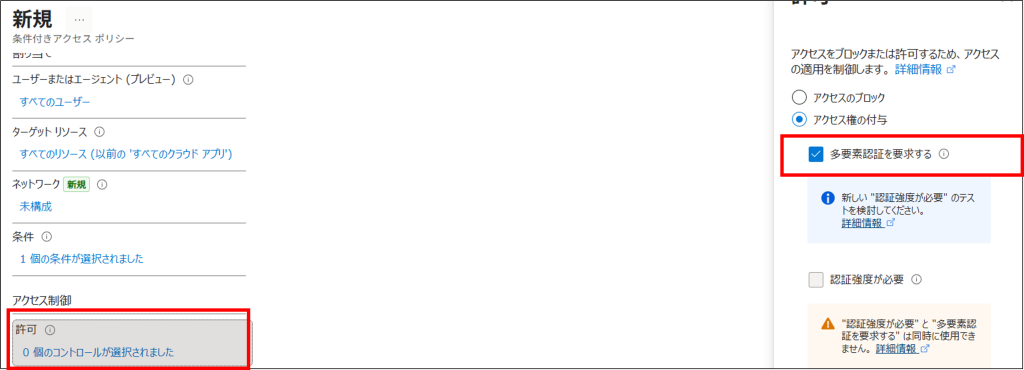

8.「アクセス制御」-「許可」から、①でメモしたアクセス欄の設定値を選択します。

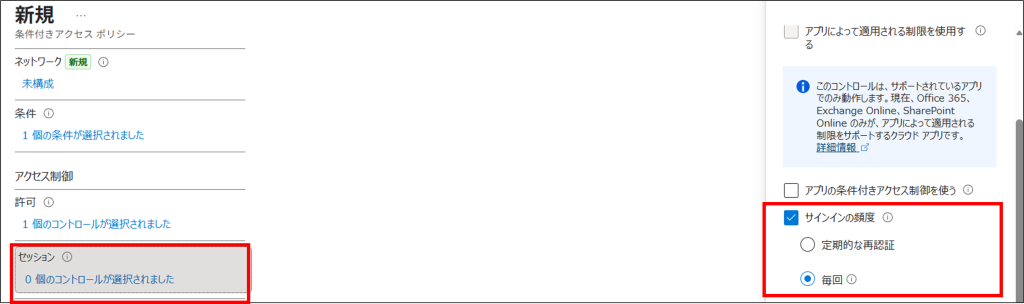

9.「アクセス制御」-「セッション」から、「サインインの頻度」、「毎回」を選択します。

10.すぐにポリシーを適用したい場合は、ポリシーの有効化欄を「オン」にして保存します。

すぐにポリシーを適用せず、期待通りの動作をするかサインインログを使って確認したい場合は「レポート専用」を選択し保存します。

ユーザーリスクポリシーについても同様の構成が可能であり、既存の設定を条件付きアクセスへ移行できます。なお、これらの設定移行は弊社にて代行サービスとして承っておりますので、ご興味がございましたらお気軽にお問い合わせフォームよりご相談ください。