条件付きアクセスの設定では、”社外からアクセスした場合のみ多要素認証を要求する” ポリシーを作成できます。

このポリシーを作成することで、すべてのユーザーが、どのアプリに接続する場合でも社外からのアクセスであれば多要素認証を要求されるようになります。

また、MFAでの多要素認証の設定が [無効] でも、社外からのアクセス時には多要素認証を求められるようになります。

それでは早速手順をご説明します。

※MFAによる多要素認証の設定については ⇒ こちら

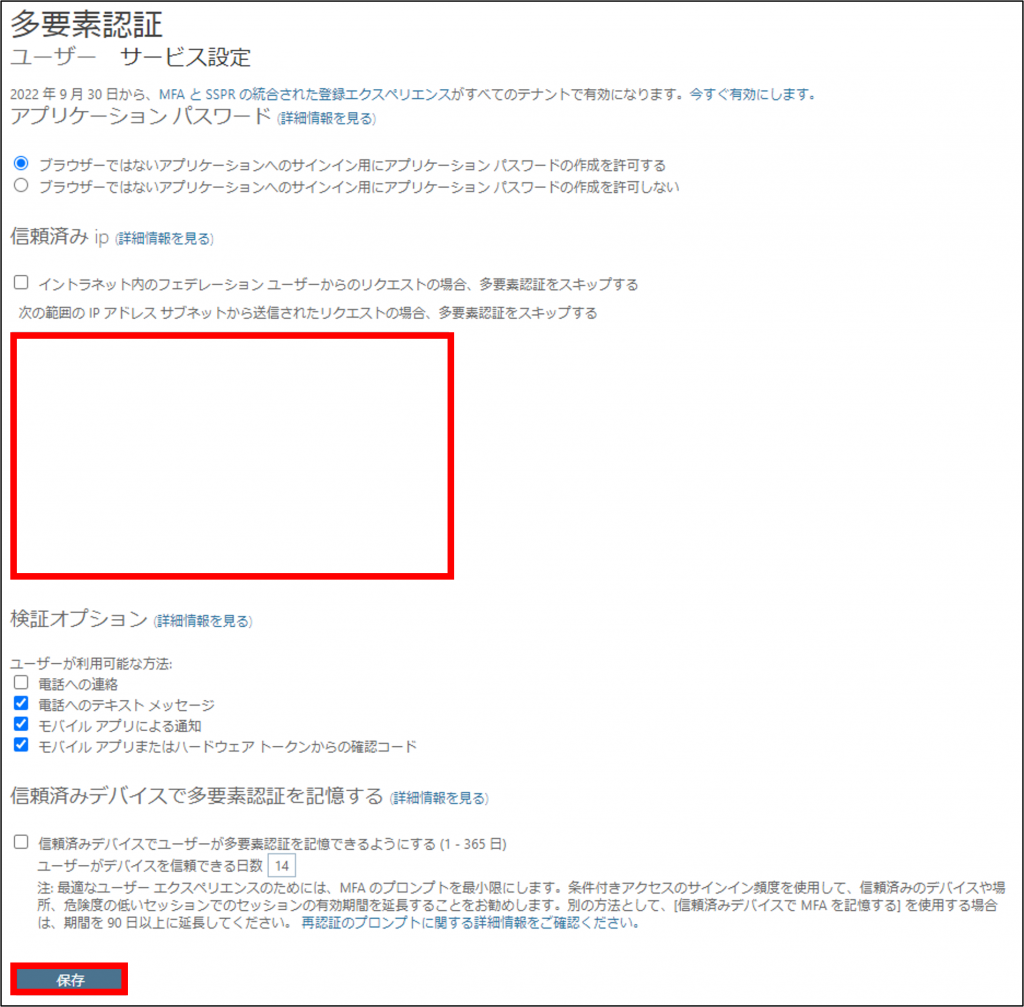

多要素認証(MFA)の信頼済みIPの設定

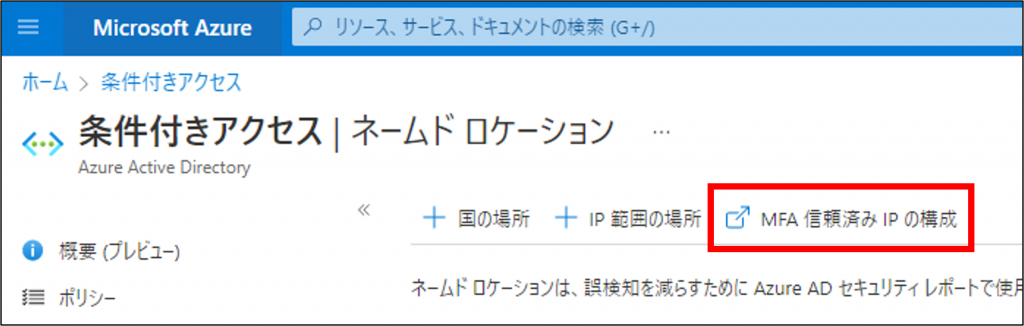

1.Azure ポータルの [Azure Active Directory] > [セキュリティ] > [条件付きアクセス ‐ ネームド ロケーション] にアクセスします。https://portal.azure.com/#blade/Microsoft_AAD_IAM/ConditionalAccessBlade/NamedLocations

2.[MFA 信頼済み IP の構成] をクリックします。

3.社内のIPアドレスを [信頼済みIP] の欄に入力して、[保存] をクリックします。

条件付きアクセスのポリシーを作成する

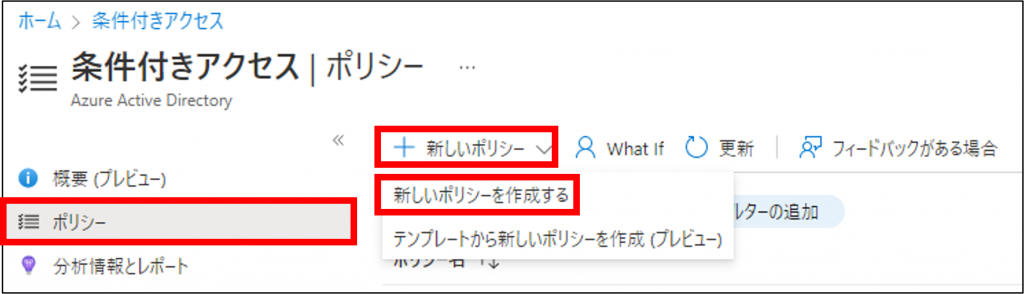

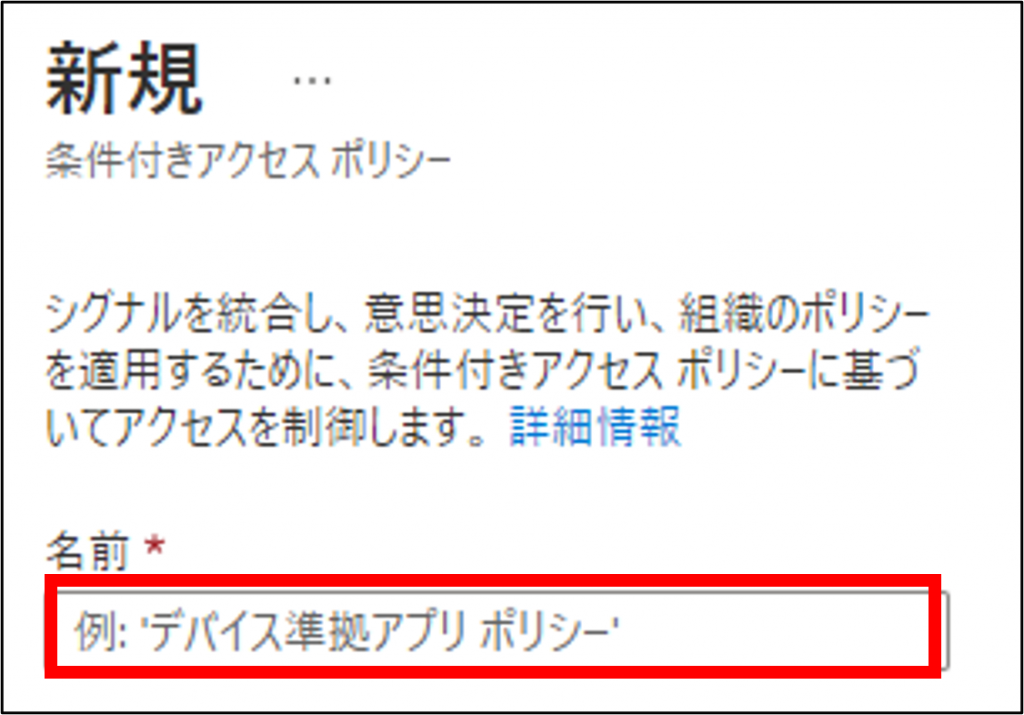

1.[ポリシー] を選択し、[+新しいポリシー] > [新しいポリシーを作成する] をクリックします。

2.任意のポリシー名を入力します。

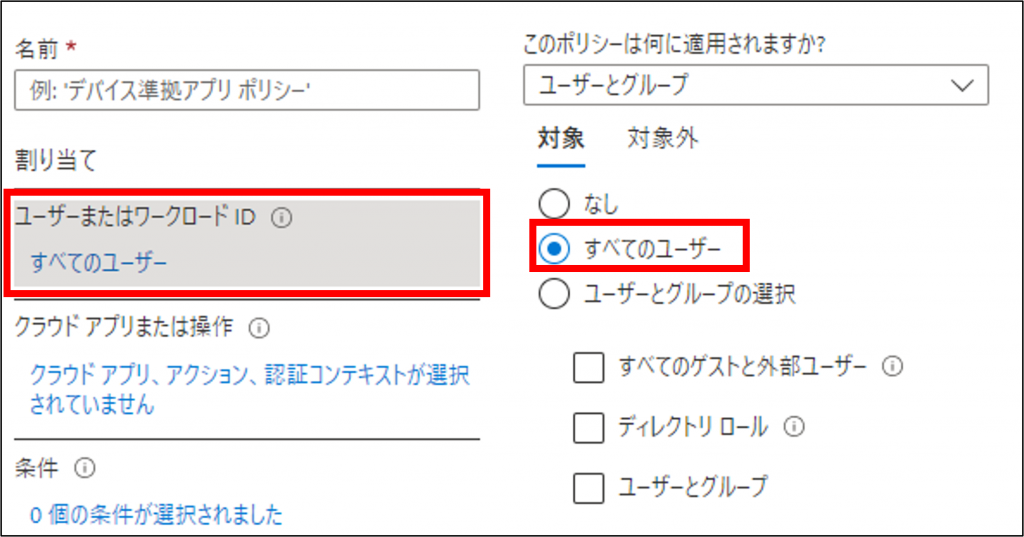

3.[ユーザーまたはワークロード ID] を選択し、[すべてのユーザー] を選択します。

※対象外にしたいユーザーがいる場合は [対象外] タブを選択し、任意のユーザーを選択します(基本的にはすべてのユーザーにポリシーを適用することを推奨いたします)。

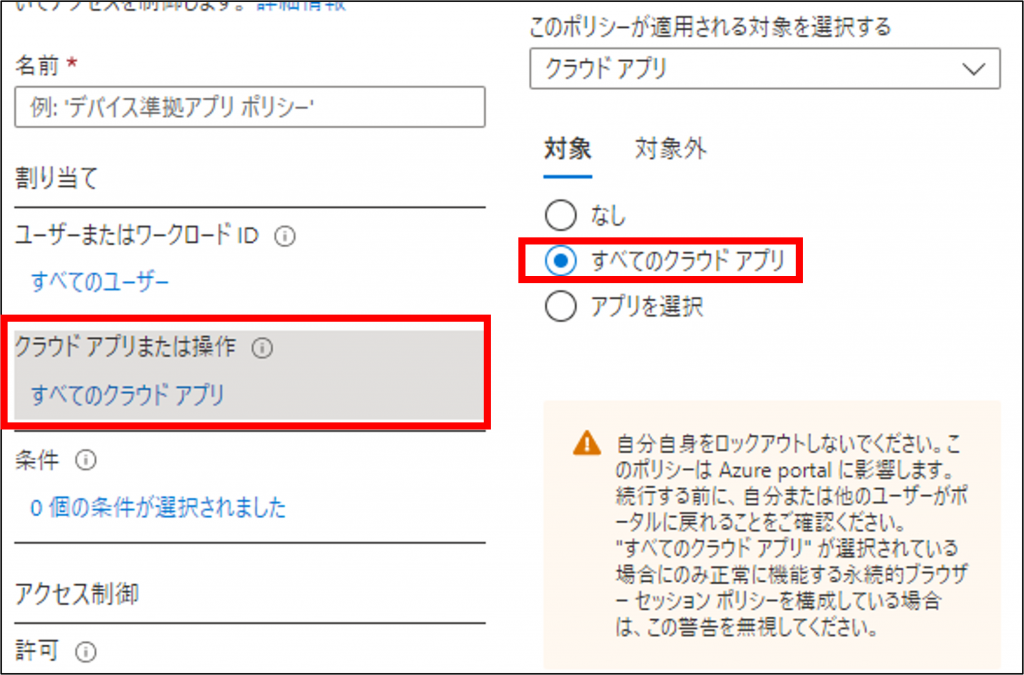

4.[クラウド アプリまたは操作] を選択し、[すべてのクラウド アプリ] を選択します。

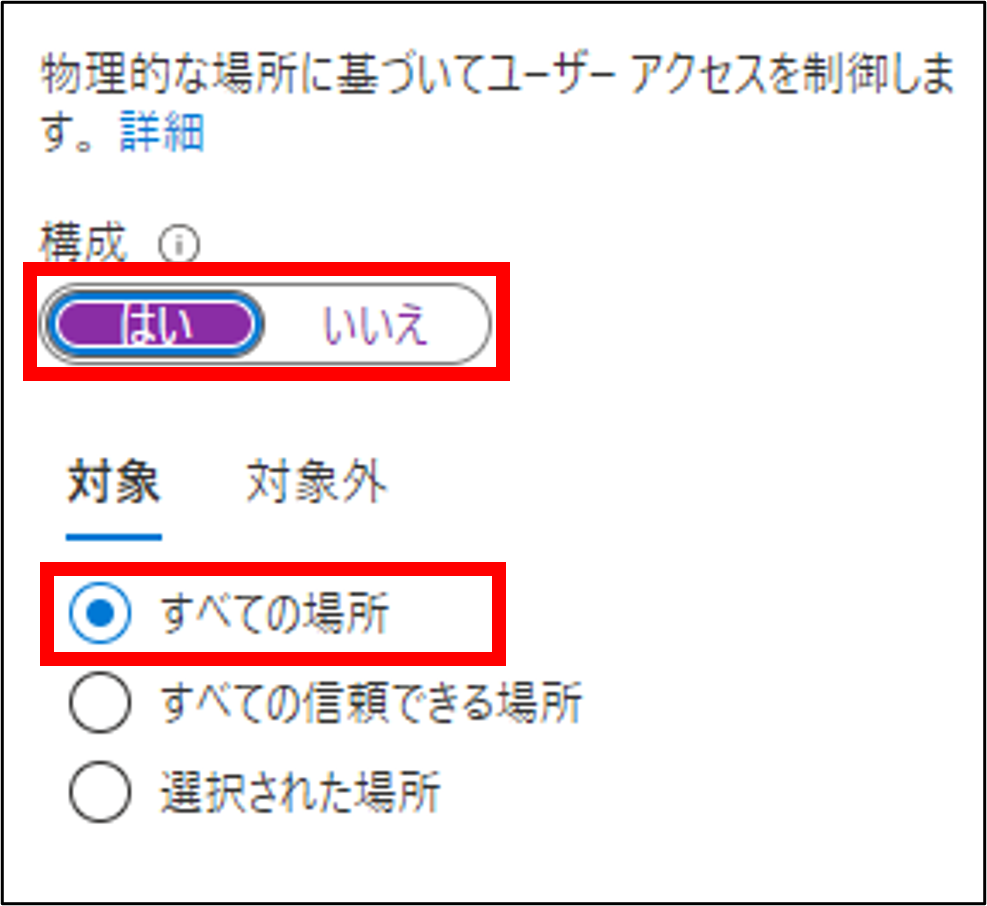

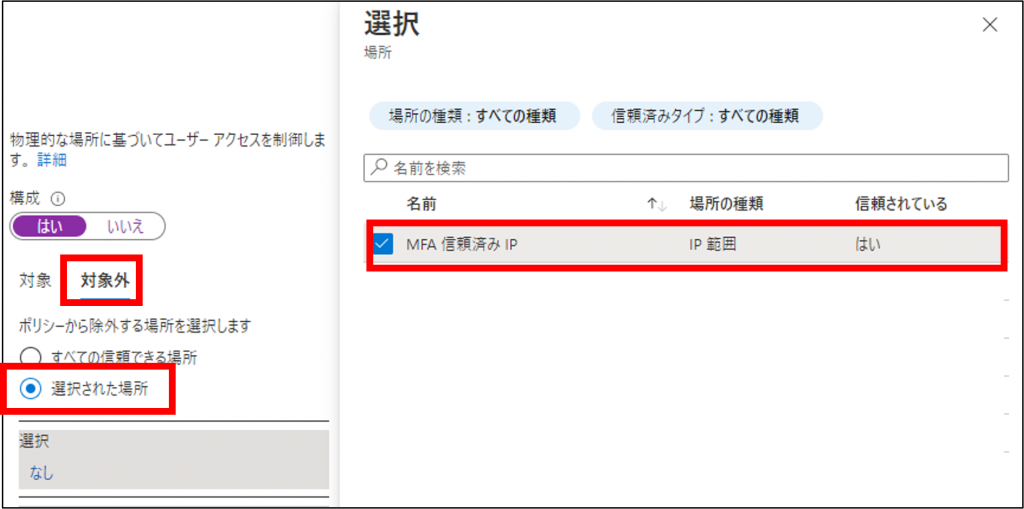

5.[条件] を選択し、[場所] を選択します。

6.場所の構成に対して [はい] を選択し、[すべての場所] を選択します。

7.[対象外] タブを選択し、[選択された場所] を選択します。

対象外の場所として、手順【多要素認証(MFA)の信頼済みIPの設定】で設定した [MFA 信頼済み IP ] を選択します。

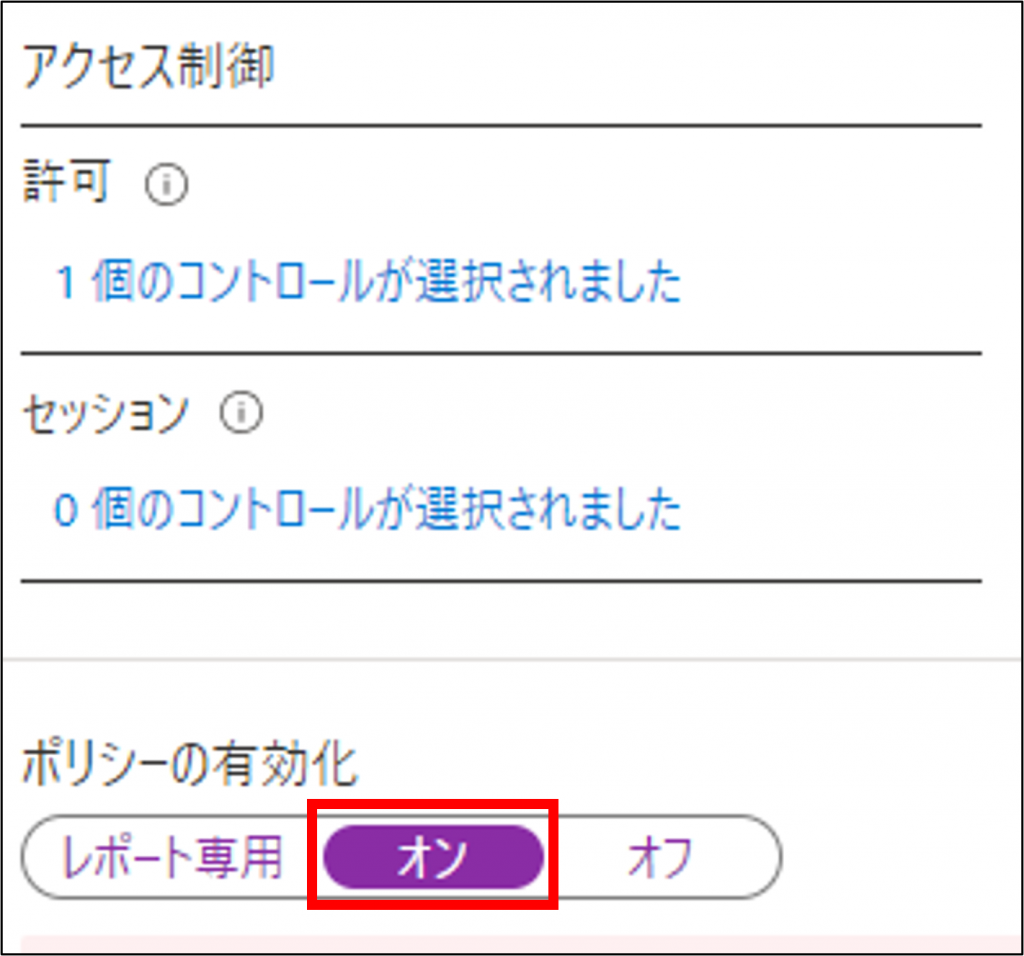

8.[許可] を選択し、[アクセス権の付与] を選択して [多要素認証を要求する] を選択します。

9.ポリシーの有効化に対して、[オン] を選択します。

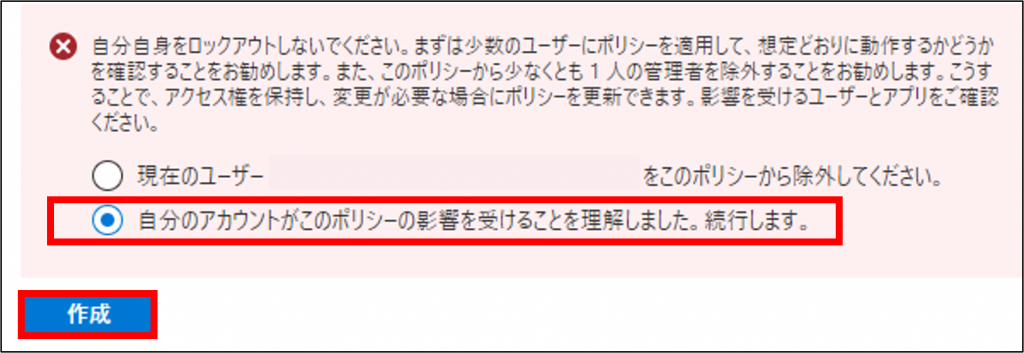

10.以下の警告文が表示された場合、【自分のアカウントがこのポリシーの影響を受けることを理解しました。続行します。】にを選択して [作成] を選択します。

※ 現在のユーザーを選択した場合、ポリシーを作成しているアカウントが自動的に「対象外」ユーザーとして追加されます。